¿Por qué no debemos usar la misma contraseña en todo los servicios que usamos?

De poco nos sirve una contraseña segura si es la misma que usamos en todos los servicios en los que estamos registrados porque la probabilidad de ser víctimas de cualquier tipo de ataque es mucho mayor.Si la contraseña es la misma en todos ellos, un atacante con no muy buenas intenciones tendría “barra libre” para acceder a toda nuestra información personal o realizar publicaciones en nuestro nombre.

¿Y qué debemos hacer? ¿Cómo podemos adoptar prácticas seguras sin tener que recurrir a una libreta en la que apuntar todas las contraseñas? ¿Tenemos que depender de nuestra memoria? Lo ideal sería recordar las contraseñas, no tenerlas que apuntar en ninguna parte y que siguieran patrones seguros pero, si no tenemos buena memoria, siempre podemos recurrir a algunas reglas que nos ayuden a llegar a un equilibrio entre nuestra memoria y algo seguro; por ejemplo, podemos usar patrón y, sobre éste, introducir variaciones.

Noticia:

http://tecnologia.elpais.com/tecnologia/2016/09/22/actualidad/1474570081_475155.html

Translate

5 dic 2016

Acceso y tratamiento de ficheros Informáticos

Acceso y Tratamiento de ficheros Informáticos

- Claves de acceso al sistema informático.-Las contraseñas de acceso al sistema informático son personales e intransferibles. Queda prohibido el emplear los de otro Usuario para acceder o sistema. Si es necesario se pedirá al responsable de seguridad que conceda el acceso.

- Bloqueo o apagado del equipo informático.-Bloquear la sesión del Usuario en supuesto de ausentarse temporalmente de su puesto de trabajo a fin de evitar el acceso ajeno.

- Almacenamiento de archivos o ficheros en red informática.-Guardar todos los ficheros de carácter personal empleados por el Usuario, en el espacio de la red informática.

- Manipulación de los archivos o ficheros informáticos.- Únicamente las personas autorizadas podrán introducir , modificar, anular datos personales contenidos en el fichero. Los permiso son dados por la Universidad de Almería.

- Generación de ficheros de carácter temporal.- Ficheros de carácter temporal son aquellos ne los que se almacenan datos personales, generados a partir de un fichero general. Estos ficheros se devén borra después del uso.

- No uso del correo electrónico para envíos de información de carácter personal sensible.-No utilizar el correo electrónico para el envió de información persona.Este envío únicamente se podrá realizar si se utilizan mecanismo para evitar manipulación de terceros.

- Comunicación de incidencias que afecten a la seguridad de datos de carácter personal.- Comunicar al Responsable de Seguridad las incidencias ocurridas que pueden afectar a los datos personales.

28 nov 2016

Control de acceso a datos y aplicaciones

Tanto en sistemas personales como en sistemas en red controlados por servicios de directorio como LDAP o Active Directory bajo Windows Server, el control sobre la seguridad de los objetos del sistema (archivos, carpetas, procesos, recursos de red, recursos hardware, etc) se realiza mediante el control y asignación de permisos.

Sobre el sistema de archivos es posible establecer listas de control de acceso (ACL) que de forma individual permita asignar permisos a un usuario, sin tener en cuenta el grupo al que pertenece.

Windows:

Para modificar la configuración de seguridad local iremos a Panel de Control/Herramientas administrativas /Directiva de seguridad local. Podremos modificar Directiva de auditoría, Asignación de derechos de usuario u Opciones de seguridad, en el árbol de la consola haz clic en Directivas locales, estas directivas se aplican a un equipo y contiene tres subconjuntos:

Directiva de auditoría: Determina si los sucesos de seguridad se registran en el registro de seguridad del equipo. El registro de seguridad forma parte del visor de sucesos.

Sobre el sistema de archivos es posible establecer listas de control de acceso (ACL) que de forma individual permita asignar permisos a un usuario, sin tener en cuenta el grupo al que pertenece.

Windows:

Para modificar la configuración de seguridad local iremos a Panel de Control/Herramientas administrativas /Directiva de seguridad local. Podremos modificar Directiva de auditoría, Asignación de derechos de usuario u Opciones de seguridad, en el árbol de la consola haz clic en Directivas locales, estas directivas se aplican a un equipo y contiene tres subconjuntos:

Directiva de auditoría: Determina si los sucesos de seguridad se registran en el registro de seguridad del equipo. El registro de seguridad forma parte del visor de sucesos.

Asignación de derechos de usuario: Determina que usuarios o grupos tienen derechos de inicio de sesión o privilegios en el equipo, entre otros:

Ajustar cuotas de memoria para un proceso, permitir el inicio de sesión local, hacer copias de seguridad y restaurar archivos y directorios, generar auditorias de seguridad, o tomar posesión de archivos y otros objetos.

Opciones de seguridad: Habilita o deshabilita la configuración de seguridad del equipo, como la firma de datos, nombres de las cuentas Administrador e Invitado, acceso a CD-ROM y unidades de disco, instalación de controladores y solicitudes de inicio de sesión.

Para tener un mayor control sobre la configuración del nivel de acceso por parte de cada usuario a cada recurso del sistema, como por ejemplo una carpeta, es necesario realizar la configuración de ACL. En Windows es posible realizarla mediante el comando cacls (obsoleto, hoy en día sería icacls). .

Como sabemos, en un sistema local las carpetas de usuario no son accesibles por otros usuarios del sistema. En caso de querer que un usuario 1 de acceso de lectura, solo a un usuario 2 a su carpeta Mis Documentos/Música, podremos ejecutar con el usuario 1 en la consola de comandos: cacls (icacls) “Mis Documentos\Música/t/t/ g Usuario2:R

Las opciones principales son:

/t: modifica las ACL de los archivos especificados en el directorio actual y subdirectorios.

/e: modifica en vez de reemplazar la ACL.

g/: usuario: permisos R (lectura), E (escritura), C (cambiar), F (control). Permite asignarlos (grant).

/p: permite reemplazar los existente o quitárselo todos con: N.

NOTA: cacls está obsoleto.

Ajustar cuotas de memoria para un proceso, permitir el inicio de sesión local, hacer copias de seguridad y restaurar archivos y directorios, generar auditorias de seguridad, o tomar posesión de archivos y otros objetos.

Opciones de seguridad: Habilita o deshabilita la configuración de seguridad del equipo, como la firma de datos, nombres de las cuentas Administrador e Invitado, acceso a CD-ROM y unidades de disco, instalación de controladores y solicitudes de inicio de sesión.

Para tener un mayor control sobre la configuración del nivel de acceso por parte de cada usuario a cada recurso del sistema, como por ejemplo una carpeta, es necesario realizar la configuración de ACL. En Windows es posible realizarla mediante el comando cacls (obsoleto, hoy en día sería icacls). .

Como sabemos, en un sistema local las carpetas de usuario no son accesibles por otros usuarios del sistema. En caso de querer que un usuario 1 de acceso de lectura, solo a un usuario 2 a su carpeta Mis Documentos/Música, podremos ejecutar con el usuario 1 en la consola de comandos: cacls (icacls) “Mis Documentos\Música/t/t/ g Usuario2:R

Las opciones principales son:

/t: modifica las ACL de los archivos especificados en el directorio actual y subdirectorios.

/e: modifica en vez de reemplazar la ACL.

g/: usuario: permisos R (lectura), E (escritura), C (cambiar), F (control). Permite asignarlos (grant).

/p: permite reemplazar los existente o quitárselo todos con: N.

Utilizaremos icacls

4 aplicaciones para recuperar contraseñas

ProduKey

Una de las aplicaciones más populares en este sentido que permite recuperar claves de Windows y otras herramientas de Microsoft como Office, Exchange Server o SQL Server. Se trata de una aplicación que ocupa muy poco espacio y que además no requiere de instalación, por lo que nos la podemos llevar fácilmente en cualquier pendrive para ejecutarla en el equipo que queramos.

Con sólo ejecutarla nos mostrará una ventana con toda la información del sistema, ID y clave de Windows, nombre del equipo, etc. Datos que se pueden exportar a nuestro escritorio para guardarlos en diferentes formatos, TXT, HTML, XML, CSV o JSON.

Cuenta con una versión nativa tanto para sistemas operativos de 32 como de 64 bits y se puede descargar de forma totalmente gratuita desde la página de Nirsoft

Magical Jelly Bean KeyFinder

Aplicación gratuita que permite recuperar la clave de Windows además de otros muchos programas tanto de Microsoft como de otras compañías y desarrolladores. Además de la versión gratuita, que permite recuperar las claves de instalación de más de 300 aplicaciones, existe otra de pago que es compatible con más de 8.000, pero ambas nos permitirán recuperar la clave de Windows.

Al iniciar la aplicación, rápidamente será capaz de mostrarnos un panel donde podremos ver el nombre del producto, su ID, origen de instalación, etc. Permite guardar los datos en un fichero de texto plano o CSV.

Una de las aplicaciones más populares en este sentido que permite recuperar claves de Windows y otras herramientas de Microsoft como Office, Exchange Server o SQL Server. Se trata de una aplicación que ocupa muy poco espacio y que además no requiere de instalación, por lo que nos la podemos llevar fácilmente en cualquier pendrive para ejecutarla en el equipo que queramos.

Con sólo ejecutarla nos mostrará una ventana con toda la información del sistema, ID y clave de Windows, nombre del equipo, etc. Datos que se pueden exportar a nuestro escritorio para guardarlos en diferentes formatos, TXT, HTML, XML, CSV o JSON.

Cuenta con una versión nativa tanto para sistemas operativos de 32 como de 64 bits y se puede descargar de forma totalmente gratuita desde la página de Nirsoft

Magical Jelly Bean KeyFinder

Aplicación gratuita que permite recuperar la clave de Windows además de otros muchos programas tanto de Microsoft como de otras compañías y desarrolladores. Además de la versión gratuita, que permite recuperar las claves de instalación de más de 300 aplicaciones, existe otra de pago que es compatible con más de 8.000, pero ambas nos permitirán recuperar la clave de Windows.

Al iniciar la aplicación, rápidamente será capaz de mostrarnos un panel donde podremos ver el nombre del producto, su ID, origen de instalación, etc. Permite guardar los datos en un fichero de texto plano o CSV.

SterJo Key Finder

De nuevo otra aplicación gratuita y portátil que nos puede ayudar a recuperar las claves de muchos programas, entre ellos la del sistema operativo Windows. El ejecutable de SterJo Key Finder ocupa tan sólo 840 Kb, por lo tanto lo podemos llevar en cualquier pendrive para ejecutarlo en el ordenador que queramos.

Nada más lanzar la aplicación, comenzará a buscar y recuperar las claves para posteriormente guardarlas en un archivo de texto y que posteriormente las podemos utilizar. La interfaz es muy simple, ya que consiste en un listado donde se nos mostrarán los programas instalados y sus claves de serie, si las tienen. Esta información la podremos copiar y guardar si ningún problema.

De nuevo otra aplicación gratuita y portátil que nos puede ayudar a recuperar las claves de muchos programas, entre ellos la del sistema operativo Windows. El ejecutable de SterJo Key Finder ocupa tan sólo 840 Kb, por lo tanto lo podemos llevar en cualquier pendrive para ejecutarlo en el ordenador que queramos.

Nada más lanzar la aplicación, comenzará a buscar y recuperar las claves para posteriormente guardarlas en un archivo de texto y que posteriormente las podemos utilizar. La interfaz es muy simple, ya que consiste en un listado donde se nos mostrarán los programas instalados y sus claves de serie, si las tienen. Esta información la podremos copiar y guardar si ningún problema.

ShowKeyPlus

Cuenta con una funcionalidad parecida a las anteriores aplicaciones, pero si eres de los que te has actualizado a Windows 10 desde una versión anterior gracias a la promoción gratuita que ha ofrecido Microsoft durante el primer año de Windows 10, ShowKeyPlus te mostrará el número de serie original, es decir, el de antes de la actualización.

Es una aplicación gratuita y al igual que el resto tampoco requiere de instalación. Una vez que abrimos ShowKeyPlus, veremos una ventana que nos mostrará el nombre de producto de Windows, su ID, la clave instalada, la original, así como su clave OEM y edición. En este caso, el número de serie que nos interesa es el de la clave instalada, pero no podremos copiarlo desde la ventana, para ello hay que guardarlo en un fichero previamente.

Es una aplicación gratuita y al igual que el resto tampoco requiere de instalación. Una vez que abrimos ShowKeyPlus, veremos una ventana que nos mostrará el nombre de producto de Windows, su ID, la clave instalada, la original, así como su clave OEM y edición. En este caso, el número de serie que nos interesa es el de la clave instalada, pero no podremos copiarlo desde la ventana, para ello hay que guardarlo en un fichero previamente.

4 aplicaciones para modificar la contraseña

LastPass

LastPass es un gestor de contraseñas para todos los públicos, hace bien su trabajo, es ligera al estar basada en extensiones de navegador y sobre todo es fácil de usar. Tiene lo básico con el almacenamiento de contraseñas y cuentas, organización por carpetas y hasta puedes compartir contraseñas con otras personas de forma segura.

LastPass al instalarse en tu equipo tiene una parte que me parece fundamental, la importación de contraseñas de tus navegadores. Esto es algo que no hemos encontrado en otras aplicaciones de este tipo.

Ofrece una versión premium que permite acceder a las aplicaciones móviles, una versión "portátil" en memorias USB y soporte más rápido desde la empresa

Lo bueno

Lo malo

1Password:

No hay duda que 1Password se ha convertido en una de las referencias en gestores de contraseñas. Es uno de los más completos si no el que más. Desarrollado por Agilebits, este gestor de contraseñas cuenta con versiones para todo tipo de sistemas operativos: OS X, Windows, Android y iOS.

Permite sincronizar su bóveda de contraseñas gracias a iCloud entre equipos iOS o bien usando Dropbox. Tiene un potente generador de contraseñas, almacena tanto inicios de sesión como el de tus redes sociales y además es capaz de almacenar notas privadas y tarjetas de crédito. Es capaz de detectar contraseñas repetidas o las contraseñas más fáciles que deberías cambiar, pero sin duda la mejor opción es que revisa si alguna de tus cuentas almacenadas está en peligro por alguna filtración de usuarios y contraseñas.

Tiene extensiones para Internet Explorer, Chrome y Firefox muy potentes que te permite almacenar todos tus accesos en Internet.

Las aplicaciones móviles son gratuitas, pero las versiones de escritorio cuestan USD $49,99, aunque se puede comprar la versión de Windwos y OS X por USD $69.99.

Lo bueno

Lo malo

Dashlane:

Dashlane es uno de los gestores de contraseñas más completos ahora mismo. Cuenta con lo básico para almacenar tus contraseñas de inicios de sesión bien agregándolas a mano o con sus extensiones para navegadores. También te permite almacenar notas protegidas con contraseñas y una de las funciones más completas, una bóveda para pagos en el que puedes agregar tarjetas de crédito/débito, una cuenta PayPal o una cuenta bancaria tradicional.

Dentro de esta función de pagos online, Dashlane también permite tener un control de los gastos que haces en Internet importando recibos de tiendas online.

Una función muy interesante de Dashlane es que al inicio te dice la "salud de tus contraseñas" haciendo un cálculo de cuales de ellas son demasiado sencillas o incluso revisando si una cuenta ha podido estar expuesta en algún hack masivo. Incluye un generador de contraseñas y hasta permite compartir contraseñas, eso si, solo 5 si eres usuario normal, ilimitado si pagas por la cuenta premium.

Dispone de aplicaciones para Windows, OS X, Android y iOS y extensiones para Internet Explorer, Chrome y Firefox.

Dashlane ofrece una versión premium que te permite sincronizar entre equipos la bóveda de contraseñas, compartir contraseñas y notas y respaldo en sus servidores de las bóvedas cifradas. El servicio premium cuesta USD $39.99 al año.

Lo bueno

Lo malo

Keepas:

KeePass es el software que necesita para almacenar todas sus contraseñas. En efecto, a través de él se pueden guardar en un archivo único de todas sus contraseñas. Tenga en cuenta que KeePass es un software libre, y utiliza un algoritmo de doble: AES y Twofish, que son conocidas por ser utilizadas por los bancos. Usted puede proteger la base de datos con una contraseña única, que retendrá curso.

Esta clave de sésamo que se establece el primer uso del software es valioso para acceder a todas las otras claves en el caso de que olvide. Pero recuerde que una parte, y sobre todo, no se dan cuenta! Sólo esta clave permitirá el acceso a sus contraseñas, que pueden ser guardados (aún en encriptadas) en un medio externo como una llave USB.

A casi ergonomía perfecta, contraseñas KeePass puede clasificar en diferentes categorías (Windows, redes, Internet, correo electrónico, banca …) y puede gestionar de la expiración de las claves para pensar en renovar de manera regular sus códigos de acceso .

KeePass es y lo que podríamos llamar un “seguro para la contraseña, se puede almacenar en un único archivo de todas sus contraseñas.

LastPass es un gestor de contraseñas para todos los públicos, hace bien su trabajo, es ligera al estar basada en extensiones de navegador y sobre todo es fácil de usar. Tiene lo básico con el almacenamiento de contraseñas y cuentas, organización por carpetas y hasta puedes compartir contraseñas con otras personas de forma segura.

LastPass al instalarse en tu equipo tiene una parte que me parece fundamental, la importación de contraseñas de tus navegadores. Esto es algo que no hemos encontrado en otras aplicaciones de este tipo.

Ofrece una versión premium que permite acceder a las aplicaciones móviles, una versión "portátil" en memorias USB y soporte más rápido desde la empresa

Lo bueno

- De las pocas que ofrecen versión para Linux

- 14 días gratis de prueba Premium

Lo malo

- Tiene publicidad

- No tiene versiones móviles en cuentas gratuitas

1Password:

No hay duda que 1Password se ha convertido en una de las referencias en gestores de contraseñas. Es uno de los más completos si no el que más. Desarrollado por Agilebits, este gestor de contraseñas cuenta con versiones para todo tipo de sistemas operativos: OS X, Windows, Android y iOS.

Permite sincronizar su bóveda de contraseñas gracias a iCloud entre equipos iOS o bien usando Dropbox. Tiene un potente generador de contraseñas, almacena tanto inicios de sesión como el de tus redes sociales y además es capaz de almacenar notas privadas y tarjetas de crédito. Es capaz de detectar contraseñas repetidas o las contraseñas más fáciles que deberías cambiar, pero sin duda la mejor opción es que revisa si alguna de tus cuentas almacenadas está en peligro por alguna filtración de usuarios y contraseñas.

Tiene extensiones para Internet Explorer, Chrome y Firefox muy potentes que te permite almacenar todos tus accesos en Internet.

Las aplicaciones móviles son gratuitas, pero las versiones de escritorio cuestan USD $49,99, aunque se puede comprar la versión de Windwos y OS X por USD $69.99.

Lo bueno

- Integración con navegadores

- App para iOS permite suar TouchID

Lo malo

- No está en español

- Sincronizar entre OS X-iOS y/o Windows-Android puede ser algo complicado

Dashlane:

Dashlane es uno de los gestores de contraseñas más completos ahora mismo. Cuenta con lo básico para almacenar tus contraseñas de inicios de sesión bien agregándolas a mano o con sus extensiones para navegadores. También te permite almacenar notas protegidas con contraseñas y una de las funciones más completas, una bóveda para pagos en el que puedes agregar tarjetas de crédito/débito, una cuenta PayPal o una cuenta bancaria tradicional.

Dentro de esta función de pagos online, Dashlane también permite tener un control de los gastos que haces en Internet importando recibos de tiendas online.

Una función muy interesante de Dashlane es que al inicio te dice la "salud de tus contraseñas" haciendo un cálculo de cuales de ellas son demasiado sencillas o incluso revisando si una cuenta ha podido estar expuesta en algún hack masivo. Incluye un generador de contraseñas y hasta permite compartir contraseñas, eso si, solo 5 si eres usuario normal, ilimitado si pagas por la cuenta premium.

Dispone de aplicaciones para Windows, OS X, Android y iOS y extensiones para Internet Explorer, Chrome y Firefox.

Dashlane ofrece una versión premium que te permite sincronizar entre equipos la bóveda de contraseñas, compartir contraseñas y notas y respaldo en sus servidores de las bóvedas cifradas. El servicio premium cuesta USD $39.99 al año.

Lo bueno

- Doble verificación al acceder a la aplicación

- Aplicaciones para Android y iOS

- Extensiones para navegadores

- Compatible con Google Authenticator

Lo malo

- Solo puedes acceder a las contraseñas vía web con versión premium

Keepas:

KeePass es el software que necesita para almacenar todas sus contraseñas. En efecto, a través de él se pueden guardar en un archivo único de todas sus contraseñas. Tenga en cuenta que KeePass es un software libre, y utiliza un algoritmo de doble: AES y Twofish, que son conocidas por ser utilizadas por los bancos. Usted puede proteger la base de datos con una contraseña única, que retendrá curso.

Esta clave de sésamo que se establece el primer uso del software es valioso para acceder a todas las otras claves en el caso de que olvide. Pero recuerde que una parte, y sobre todo, no se dan cuenta! Sólo esta clave permitirá el acceso a sus contraseñas, que pueden ser guardados (aún en encriptadas) en un medio externo como una llave USB.

A casi ergonomía perfecta, contraseñas KeePass puede clasificar en diferentes categorías (Windows, redes, Internet, correo electrónico, banca …) y puede gestionar de la expiración de las claves para pensar en renovar de manera regular sus códigos de acceso .

KeePass es y lo que podríamos llamar un “seguro para la contraseña, se puede almacenar en un único archivo de todas sus contraseñas.

22 nov 2016

Ejercicios Propuestos tema 3 ejercicio 6

Investiga sobre las opciones de configuración de contraseña y cifrado de acceso a archivos ofimáticos (doc, xls, odt, pdf, ppt, odp...), comprimidos(zip,rar,...) etc.

http://windows.microsoft.com/es-es/windows/change-password-policy-settings#1TC=windows-7

http://www.gruponexcom.com/blog.php/?e=23

¿Es posible en caso de olvidar la contraseña recuperarlas?

En la mayoría de los casos sí.

¿En qué casos de los anteriormente descritos?

.doc y .xls: Word/Excel Password Recovery

.pdf: PDF Restriction Remover.

.ppt: PowerPoint Password Recovery.

.odt: OpenOffice Writer Password Recovery.

.zip: Zip Password Recovery Master.

.rar: RarCrack.

http://windows.microsoft.com/es-es/windows/change-password-policy-settings#1TC=windows-7

http://www.gruponexcom.com/blog.php/?e=23

¿Es posible en caso de olvidar la contraseña recuperarlas?

En la mayoría de los casos sí.

¿En qué casos de los anteriormente descritos?

.doc y .xls: Word/Excel Password Recovery

.pdf: PDF Restriction Remover.

.ppt: PowerPoint Password Recovery.

.odt: OpenOffice Writer Password Recovery.

.zip: Zip Password Recovery Master.

.rar: RarCrack.

Ejercicios Propuestos tema 3 ejercicio 5

Windows Steady State: software gratuito de Microsoft para los sistemas operativos Windows XP y Windows Vista que permite una gestión avanzada del sistema enfocada al uso compartido del sistema. Permite modificar ciertos parámetros para establecer un nivel de seguridad y estabilidad adecuado al uso público de un PC con Windows como en escuelas, bibliotecas, etc.…

Principal función: evitar que los distintos usuarios interfieran entre sí, aumentando la seguridad del sistema y las restricciones de las acciones que puede realizar un usuario; incluso nos permite que todos los cambios que haya realizado desaparezcan una vez que se reinicie el PC.

http://www.microsoft.com/windows/products/winfamily/sharedaccess/default.mspx

En la pantalla principal de Windows Steady State tenemos cuatro grandes bloques de herramientas:

Configuración de privacidad:

- No mostrar los nombres de usuario en el cuadro de diálogo "Iniciar sesión en Windows":

- Impedir que inicien sesión los perfiles de usuarios móviles o bloqueados que no se encuentren en el equipo.

- No almacenar en caché copias de perfiles móviles o bloqueados de usuarios que iniciaron sesión anteriormente en el equipo

Configuración de seguridad:

- Quitar el nombre de usuario Administrador de la pantalla de bienvenida.

*Nota: En Windows podemos iniciar sesión a través de la pantalla de bienvenida o a través del diálogo “Iniciar sesión en Windows”, para diferenciarlas observa las siguientes imágenes.

- Quitar las opciones Apagar y Desactivar del cuadro de diálogo "Iniciar Sesión en Windows" y la pantalla de bienvenida.

- No permitir que Windows calcule y almacene contraseñas con valores hash de LAN manager: El hash de LAN Manager es el cifrado que utilizan Windows Xp y Vista para asegurar la compatibilidad con versiones anteriores de Windows. Si se activa esta opción se aumentará la seguridad del sistema.

- No almacenar nombres de usuario o contraseñas empleadas para iniciar sesión en Windows Live ID o en el dominio.

- Impedir que los usuarios creen carpetas y archivos en la unidad C.

- Impedir que los usuarios abran documentos de Microsoft Office desde Internet Explorer.

- Impedir el acceso de escritura a los dispositivos de almacenamiento USB.

Otras configuraciones:

- Activar la pantalla de bienvenida (Windows XP únicamente).

Principal función: evitar que los distintos usuarios interfieran entre sí, aumentando la seguridad del sistema y las restricciones de las acciones que puede realizar un usuario; incluso nos permite que todos los cambios que haya realizado desaparezcan una vez que se reinicie el PC.

http://www.microsoft.com/windows/products/winfamily/sharedaccess/default.mspx

En la pantalla principal de Windows Steady State tenemos cuatro grandes bloques de herramientas:

- Aplicar restricciones al equipo.

- Configuración actualizaciones.

- Protección de disco duro.

- Configuración de usuarios.

- ¿Qué opciones de configuración segura facilita?

Configuración de privacidad:

- No mostrar los nombres de usuario en el cuadro de diálogo "Iniciar sesión en Windows":

- Impedir que inicien sesión los perfiles de usuarios móviles o bloqueados que no se encuentren en el equipo.

- No almacenar en caché copias de perfiles móviles o bloqueados de usuarios que iniciaron sesión anteriormente en el equipo

Configuración de seguridad:

- Quitar el nombre de usuario Administrador de la pantalla de bienvenida.

*Nota: En Windows podemos iniciar sesión a través de la pantalla de bienvenida o a través del diálogo “Iniciar sesión en Windows”, para diferenciarlas observa las siguientes imágenes.

- Quitar las opciones Apagar y Desactivar del cuadro de diálogo "Iniciar Sesión en Windows" y la pantalla de bienvenida.

- No permitir que Windows calcule y almacene contraseñas con valores hash de LAN manager: El hash de LAN Manager es el cifrado que utilizan Windows Xp y Vista para asegurar la compatibilidad con versiones anteriores de Windows. Si se activa esta opción se aumentará la seguridad del sistema.

- No almacenar nombres de usuario o contraseñas empleadas para iniciar sesión en Windows Live ID o en el dominio.

- Impedir que los usuarios creen carpetas y archivos en la unidad C.

- Impedir que los usuarios abran documentos de Microsoft Office desde Internet Explorer.

- Impedir el acceso de escritura a los dispositivos de almacenamiento USB.

Otras configuraciones:

- Activar la pantalla de bienvenida (Windows XP únicamente).

Ejercicios Propuestos tema 3 ejercicio 3

¿Qué perfiles tipo y limitaciones de uso existen en la cuentas de usuario en sistemas Windows?

¿Con qué tipo de cuenta utilizarías normalmente el sistema?

Limitada

¿Qué tipo de limitaciones tendrías?

¿Para qué sirve le comando runas?

RunAs nos permite ejecutar un programa con otro usuario distinto al que tiene la sesion iniciada.

|

Cuenta Administrador

|

Cuenta limitada

|

|

Instalación del sistema y del hardware

y software inicial.

|

Crear, modificar o eliminar archivos de

la propia cuenta.

|

|

Parametrización de preferencias (fecha

y hora, fondo de escritorio, etc.) y reparación de problemas

(modificación del registro, etc.)

|

Programas cotidianos de tratamiento de

datos: procesadores de texto, hojas de cálculo, bases de datos,

navegador, programas de descarga, lectores de correo electrónico,

reproductores de video y audio, edición de fotografías, etc.

|

|

Adición de nuevo software (ej.

programas de descarga) y hardware (ej. impresora).

|

Ver archivos de la carpeta Documentos

compartidos.

|

|

Todas las tareas que permite una cuenta

limitada: uso de procesadores de texto, navegador web, etc.

|

Guardar documentos, leer documentos del

propio usuario.

|

|

Crear, modificar y eliminar cuentas.

|

Cambiar o quitar sus propias

contraseñas

|

|

Tener acceso a todos los archivos del

sistema.

|

Cambiar su imagen, tema y otras

configuraciones de su escritorio.

|

¿Con qué tipo de cuenta utilizarías normalmente el sistema?

Limitada

¿Qué tipo de limitaciones tendrías?

- No poder instalar hardware ni software.

- No poder modificar la hora.

- No poder eliminar ni crear cuentas.

- Tener algunos archivos restringidos.

¿Para qué sirve le comando runas?

RunAs nos permite ejecutar un programa con otro usuario distinto al que tiene la sesion iniciada.

Configuración de contraseñas seguras

Windows:

Directivas de cuentas: nos permiten configurar el comportamiento que van a tener estas ante una serie de sucesos. La importancia de una correcta configuración de estas directivas radica en que desde ellas vamos a poder controlar de una forma más eficiente la forma de acceder a nuestro ordenador.

Formas de acceder:

- Ejecución del comando gpedit.msc

- Inicio>Panel de control>Sistema y Seguridad>Herramientas administrativas

En la ventana de Directivas de Seguridad Local no encontramos a la izquierda con varias directivas:

Directiva de Contraseñas:

o Almacenar contraseña usando cifrado reversible para todos los usuarios del dominio.

o Forzar el historial de contraseñas. Establece el número de contraseñas a recordar, los usuarios no pueden utilizar la misma contraseña cuando ésta caduca. Se recomienda un valor mínimo de 1.

o Las contraseñas deben cumplir los requerimientos de complejidad. Se recomienda habilitar esta opción, la cual obliga para nuevas contraseñas:

- 6 caracteres como mínimo.

- Contener caracteres de al menos tres de las cinco clases siguientes: Mayúsculas, minúsculas, dígitos en base 10, caracteres no alfanuméricos (por ejemplo:!,$,# 0%), otros caracteres Unicode.

- No contener tres o más caracteres del nombre de cuenta del usuario.

o Longitud mínima de contraseña.

o Vigencia máxima de la contraseña. Establece el número de días máximo que una contraseña va a estar activa.

o Vigencia mínima de contraseña: Establece el número de días mínimos que una contraseña v a estar activa. Si es mayor que 0, los usuarios no pueden cambiar repetidamente las contraseñas para eludir la configuración de directiva Forzar el historial de contraseñas con el fin de utilizar su contraseña original.

Directiva de bloqueo de cuentas:

o Duración del bloqueo de cuentas. Establece en minutos el número de días máximo que una contraseña va a estar activa.

o Restablecer la cuenta de bloque después de: Establece, en minutos, el tiempo que ha de pasar para restablecer la cuenta de bloqueos.

o Umbral de bloqueos de la cuenta. Establece el número de intentos fallidos para bloquear el acceso a una cuenta.

Recomendaciones:

1. Configurar la política de contraseñas para que la longitud mínima sea de 14 caracteres, tenga las características de complejidad requeridas y haya que modificarlas cada mes. En caso de más de 3 intentos fallidos bloquear la cuenta 15 minutos, para evitar ataques de fuerza bruta.

2. Comprobar la nueva política de contraseñas creada y renovar las contraseñas creadas con anterioridad. En caso de no cumplir con los requisitos impuestos, a los usuarios se les mostrará el siguiente mensaje.

3. Para controlar por parte del administrador los accesos al sistema podemos habilitar en Directivas locales/Directiva de auditoría/Auditar sucesos de inicio de sesión, tanto correctos como erróneos. El visor de sucesos en Panel de control/Herramientas Administrativa nos permitirá como analizarlos.

21 nov 2016

Ejercicios Propuestos tema 3 ejercicio 1

¿Qué porcentaje de usuario emplea contraseñas para le acceso a sus sistemas de archivos?

51,6%

¿Qué porcentaje de usuarios en EEUU apunta su contraseña en papel o archivo electrónico en el PC? 30% en papel y 66% en archivos del pc

.

¿Qué porcentaje de usuarios emplea la misma contraseña en distintos servicios?

55%

51,6%

¿Qué porcentaje de usuarios en EEUU apunta su contraseña en papel o archivo electrónico en el PC? 30% en papel y 66% en archivos del pc

.

¿Qué porcentaje de usuarios emplea la misma contraseña en distintos servicios?

55%

Preguntas tema 3

¿Que longitud de contraseña presenta este nuevo método? 20 dígitos.

¿Qué código de caracteres utiliza? Alfanumericos.

¿Qué mecanismo y herramientas malware elude? Elude los programas que se instalan en los ordenadores para robar las contraseñas.

¿Qué metodología se podría emplear para obtener la contraseña?Marcar lugares del mapa conocidos por la persona.

¿Qué precauciones debería de tomar a la hora de registrar nuestra contraseñas?¿Y especialmente en redes sociales? Evitar poner lugares que se conocen o con formas características.

¿Qué código de caracteres utiliza? Alfanumericos.

¿Qué mecanismo y herramientas malware elude? Elude los programas que se instalan en los ordenadores para robar las contraseñas.

¿Qué metodología se podría emplear para obtener la contraseña?Marcar lugares del mapa conocidos por la persona.

¿Qué precauciones debería de tomar a la hora de registrar nuestra contraseñas?¿Y especialmente en redes sociales? Evitar poner lugares que se conocen o con formas características.

10 nov 2016

Ejercicio 2 tema 9

Busca cómo se realiza la notificación de ficheros por Internet o soporte magnético, y explica el proceso.

El Responsable del Fichero procederá a su notificación mediante un modelo o formulario aprobado por la Agencia de Protección de Datos, que se presentará en dicha Agencia bien en forma telemática a través de Internet, en soporte informático utilizando el correspondiente programa de ayuda o en soporte papel. Los formularios electrónicos de notificación de ficheros pueden obtenerse gratuitamente en la página web de la Agencia de Protección de Datos.

Una vez recibida la notificación, si faltare alguno de los elementos que debe contener o existiesen defectos formales, el Registro pedirá al Responsable del fichero que complemente o subsane la notificación efectuada en el plazo de tres meses. Una vez cumplidos todos los requisitos legales, el Director de la Agencia de Protección de Datos dictará resolución acordando la inscripción.

¿Cuál es el medio recomendado por la AGPD para la notificación de ficheros?

El Servicio Electrónico NOTA permite la presentación de notificaciones a través de Internet (con y sin certificado de firma electrónica reconocido). también se puede presentar en soporte papel. Dicho servicio se encuentra disponible en la Sede Electrónica de la Agencia Española de protección de datos.

Ejercicio 4 tema 9

En su articulo 19, la LOPD indica con respecto al control de acceso físico: exclusivamente el personal autorizado en el Documento de Seguridad podrá tener acceso a los locales ne donde se encuentren ubicados los sistema de información con datos de carácter personal.

¿Qué tipos de medidas deberíamos de tomar para cumplir con la normativa? Realiza algunas recomendaciones técnicas.

¿Qué tipos de medidas deberíamos de tomar para cumplir con la normativa? Realiza algunas recomendaciones técnicas.

- Deberán instalarse en salas o armarios protegidos bajo llave y con sistemas de seguridad.

- Se podría poner videovigilancia, acceso a través de control por huellas dactilares...

- Todo fichero automatizado deberá contar con un registro de incidencias en el que poder registrar cualquier anomalía que afecte o pueda afectar a la seguridad e los datos.

- Controlar el acceso de los usuarios a los datos de carácter personal, permitiéndoles acceder solamente aquellos que pudieran ser necesarios para la realización de sus funciones.

- Exclusivamente el personal autorizado podrá realizar modificaciones en los datos.

Ejercicio 3 tema 9

Extrae tres noticias de http://todonoticiaslopd.com/ y explica exactamente qué ha ocurrido, qué tipo de incumplimiento se ha realizado y la sanción propuesta.

Multan a un bar por no avisar de sus cámaras: La sanción es de 6.500 euros. El negocio estaba obligado a informar a sus clientes de la existencia de cámaras.

Multan a un hotel por enviar correos no deseados: Infracción grave con propuesta de una multa, en principio, de 38.000 euros, reducida después al tramo más bajo, de 30.001 euros. La cuantía máxima que se establece para este tipo de infracciones es de 150.000 euros

Multan a un hotel por enviar correos no deseados: Infracción grave con propuesta de una multa, en principio, de 38.000 euros, reducida después al tramo más bajo, de 30.001 euros. La cuantía máxima que se establece para este tipo de infracciones es de 150.000 euros

Facebook se enfrenta a una multa de 100.000 euros por guardar datos eliminados:Facebook se enfrenta a una multa de 100.000 euros por guardar datos de usuarios que habían decidido eliminarlos.

¿Qué datos y qué nivel de protección poseen los datos de carácter personal mal empleados?

¿Qué datos y qué nivel de protección poseen los datos de carácter personal mal empleados?

Nivel Básico de seguridad de los ficheros:

El nivel básico de seguridad, se aplicará entre otros, a los ficheros que solo contengan datos identificativos y a todos los niveles medio y alto de seguridad.

Ejemplos: Nombre, domicilio, teléfono, DNI, número de afiliación a la seguridad social, fotografía, firmas, correos electrónicos, datos bancarios, edad, fecha de nacimiento, sexo, nacionalidad, etc.

Nivel Medio de seguridad:

En el nivel medio de seguridad, se aplicará esta protección, entre otros, a los ficheros que contengan datos relativos a solvencia patrimonial, operaciones financieras y de crédito.

Ejemplos: Datos de personalidad, hábitos de consumo, hábitos de carácter, datos de seguridad social, solvencia patrimonial y crédito, antecedentes penales, sanciones administrativas, pruebas psicotécnicas, currículos, etc.

Nivel Alto de seguridad:

El nivel alto de seguridad es el que se aplica a los ficheros que contienen datos especialmente protegidos como los relativos a ideología, afiliación sindical y política, religión y creencias, origen racial, salud, alimentación, bajas laborales, vida y práctica sexual, etc.

Ejercicio 1 tema 9

Explica por qué crees que surge la normativa de protección de datos en España.

Yo creo que surgió para proteger datos como cuentas bancarias de ladrones.

¿Crees que los datos personales son empleados en ocasiones con un fin deshonesto?

Si.

¿Crees que los medios de comunicación protegen la intimidad de las personas?

No debido que aveces dicen datos como direcciones o muestran la cara del sujeto lo cual es y una violación de la intimidad de dicha persona.

Yo creo que surgió para proteger datos como cuentas bancarias de ladrones.

¿Crees que los datos personales son empleados en ocasiones con un fin deshonesto?

Si.

¿Crees que los medios de comunicación protegen la intimidad de las personas?

No debido que aveces dicen datos como direcciones o muestran la cara del sujeto lo cual es y una violación de la intimidad de dicha persona.

3 nov 2016

Ejercicio 18

Encuentra una SAI para todos los sistemas de tu aula, sirviéndote y ajustando los consumos de los equipos en base a las estimaciones de Energy Star, y teniendo como máximo una carga del 70% de la carga suministrada por la batería. Justifica tu respuesta e indica tipo, número y tipos de tomas, potencia suministrada en VA, etc... En caso de encontrar una SAI con suficientes capacidades, realiza una división de la carga entre distintas SAI.

¿Es necesario disponer una SAI para un portátil o un notebook? ¿Por qué?

No ya que poseen batería propia que se puede cargar para esas situaciones.

¿Qué función realiza el transformador de corriente del portátil? ¿Y las celdas de baterías?

Dar energía al portátil. Permitir al portátil tener energía sin necesidad de estar conectado.

¿Es necesario disponer una SAI para un portátil o un notebook? ¿Por qué?

No ya que poseen batería propia que se puede cargar para esas situaciones.

¿Qué función realiza el transformador de corriente del portátil? ¿Y las celdas de baterías?

Dar energía al portátil. Permitir al portátil tener energía sin necesidad de estar conectado.

Ejercicio 13

Busca en la web de alguna empresa que facilite soluciones de control de accesos a CPD como por ejemplo http://www.zksoftware.es encuentra y explica las diferencias existentes entre los terminales de presencia (con tarjeta identificadora) terminales de huella dactilar y terminales con código y password. Analiza y explica como funciona el software de control de acceso para una empresa con cientos de empleados.

Terminal de tarjeta / Terminal de código

TR-ICLOCK-260:

Permite la visualización de mensajes a usuarios.

Incorpora la opción de mostrar el Nombre (Alias) de la persona que está fichando así como la respuesta del Terminal a

través de voz pronunciando su nombre.

Distintos modos de operación: Sólo tarjetas, Código + Tarjeta y Código + Password.

Incorpora puerto USB para la descarga de fichajes a una unidad portátil (Pendrive o Flash Disk)

Cambio de hora automático verano-invierno.Permite la respuesta del terminal al fichar a través de voz.

Huella dactilar

Terminal FP-85C:

Permite la visualización de mensajes a usuarios y del Nombre (Alias) de la persona que está fichando.

Distintos modos de operación: Sólo huella, Código + Huella y Código + Password

Incorpora puerto USB para comunicación con el PC o para la descarga de fichajes a una unidad portátil (Pendrive o Flash Disk)

Cambio de hora automático verano-invierno.

Permite la respuesta del terminal al fichar a través de voz.

Admite la introducción de ilimitadas incidencias (Fumar, Comida, Asuntos, Médico, etc…)

Ejercicio 15

Analiza las características y el funcionamiento el sistema BioCloser de reconocimiento de voz. Explica su principio de funcionamiento y para qué se puede emplear.

BioCloser es un sistema de control de acceso biométrico. Admite distintos niveles de seguridad en función de la aplicación y utiliza la voz como método de autenticación. Algunas de las cualidades más importantes de la voz son su naturalidad, versatilidad y escasa intrusividad, que hacen de ella un método biométrico agradable para el usuario y adecuado para un buen número de aplicaciones.

BioCloser dispone de 6 funcionalidades principales en orden creciente en cuanto al nivel de seguridad:

Swing: Es la funcionalidad más sencilla de BioCloser. Utiliza el reconocimiento del mensaje para el acceso a un recinto. Supone una autenticación de usuario con un alto nivel de

BioCloser es un sistema de control de acceso biométrico. Admite distintos niveles de seguridad en función de la aplicación y utiliza la voz como método de autenticación. Algunas de las cualidades más importantes de la voz son su naturalidad, versatilidad y escasa intrusividad, que hacen de ella un método biométrico agradable para el usuario y adecuado para un buen número de aplicaciones.

BioCloser dispone de 6 funcionalidades principales en orden creciente en cuanto al nivel de seguridad:

Swing: Es la funcionalidad más sencilla de BioCloser. Utiliza el reconocimiento del mensaje para el acceso a un recinto. Supone una autenticación de usuario con un alto nivel de

vulnerabilidad, cualquier otra persona podría averiguar el código y usarlo para su acceso.

Open Up: Evolución de Swing que realiza el reconocimiento biométrico del usuario a través de su voz. Este sistema permite realizar un control de acceso de forma segura, certificando la identidad del usuario.

SecureLogin: Utiliza un identificador para reconocer al usuario y dos números aleatorios para evitar grabaciones. El reconocimiento biométrico se realiza sobre la secuencia completa de dígitos.

Alarm: Funcionalidad que puede utilizarse en combinación con cualquiera de las descritas con anterioridad. Incorpora la conexión a una central de alarmas a través de Internet. El usuario podrá recibir mensajes sobre los eventos de acceso que se den en el sistema.

SecureData: Funcionalidad que puede utilizarse como complemento de cualquiera de las anteriores. Su objetivo es la protección de los datos biométricos de los usuarios mediante el soporte cifrado y acceso con smartcards.

Además de las funcionalidades comentadas, BioCloser permite la incorporación de tecnologías biométricas adicionales tales como el reconocimiento facial o el reconocimiento de huellas dactilares.

Otro aspecto a destacar es el control a múltiples accesos. Con esta funcionalidad se podrán incluir permisos para los distintos usuarios según el punto de entrada.

SecureLogin: Utiliza un identificador para reconocer al usuario y dos números aleatorios para evitar grabaciones. El reconocimiento biométrico se realiza sobre la secuencia completa de dígitos.

Alarm: Funcionalidad que puede utilizarse en combinación con cualquiera de las descritas con anterioridad. Incorpora la conexión a una central de alarmas a través de Internet. El usuario podrá recibir mensajes sobre los eventos de acceso que se den en el sistema.

SecureData: Funcionalidad que puede utilizarse como complemento de cualquiera de las anteriores. Su objetivo es la protección de los datos biométricos de los usuarios mediante el soporte cifrado y acceso con smartcards.

Además de las funcionalidades comentadas, BioCloser permite la incorporación de tecnologías biométricas adicionales tales como el reconocimiento facial o el reconocimiento de huellas dactilares.

Otro aspecto a destacar es el control a múltiples accesos. Con esta funcionalidad se podrán incluir permisos para los distintos usuarios según el punto de entrada.

Ejercicio 14

Si tu equipo no dispone de lector de huella existen diversos periféricos que permiten el control del PC únicamente mediante la utilización de la huella registrada de usuario. Investiga acerca de los precios y características de periféricos como teclado, ratón o lector de huella, así como las opciones de software que existen, como eNDeSS.

Realiza una tabla resumen. ¿Qué niveles de acceso controla dicho software?

Microsoft desktop fingerprint reader:

Precio: 30,00€

http://cuenca.olx.com.ec/teclado-y-mouse-wireless-microsoft-iid-11455108

Características:

Teclado:

- Interfaz USB.

-Diseño QWERTY.

-Lector de huellas digitales.

-Teclas multimedia.

-Diseño ergonómico.

-NO trae la Ñ.

Ratón:

-Inalámbrico.

-Tecnología óptica.

- Diseño ergonómico.

- 3 botones.

- Funciona con dos pilas AA.

El paquete incluye:

-Teclado.

-Ratón.

-Receptor USB.

-CD de software para Teclado y ratón.

-CD DigitalPersona Password Manager.

Upek Eikon To Go Digital Privacy USB Fingerprint Reader

Precio: 39,94€

http://cgi.ebay.es/Upek-Eikon-To-Go-Digital-Privacy-USB-Fingerprint-Reader-/380278056827?pt=UK_Collectables_InputDevices_RL&hash=item588a56a77b

Características:

-Acceso rápido y seguro al ordenador.

-Bloquea y desbloquea el ordenador cuando quieras y cambia rápidamente entre cuentas de usuario.

-Ejecuta tus aplicaciones favoritas asignando un dedo a cada una.

-Compatible con Mac Leopard y Tiger, Windows vista 32 y 64 bits, Windows XP 32 y 64 bits, Windows 2000 y 2003.

Contenido del paquete:

-Eikon To Go usb fingerprint reader.

-CD de software Protector Suite.

-Guía para principiantes.

Software:

Microsoft Digital Persona:

Microsoft Digital Persona es el software que usaban los portátiles Windows con lector de huella digital para gestionar el acceso de diferentes usuarios hasta que apareció Windows 7. Solo funcionaba en sistemas Vista y XP de 32 bits, pero finalmente Microsoft terminó por dejar de lado este software y los lectores de huellas puesto que piensan que es un sistema de seguridad bastante pobre.

Microsoft desktop fingerprint reader:

Precio: 30,00€

http://cuenca.olx.com.ec/teclado-y-mouse-wireless-microsoft-iid-11455108

Características:

Teclado:

- Interfaz USB.

-Diseño QWERTY.

-Lector de huellas digitales.

-Teclas multimedia.

-Diseño ergonómico.

-NO trae la Ñ.

Ratón:

-Inalámbrico.

-Tecnología óptica.

- Diseño ergonómico.

- 3 botones.

- Funciona con dos pilas AA.

El paquete incluye:

-Teclado.

-Ratón.

-Receptor USB.

-CD de software para Teclado y ratón.

-CD DigitalPersona Password Manager.

Upek Eikon To Go Digital Privacy USB Fingerprint Reader

Precio: 39,94€

http://cgi.ebay.es/Upek-Eikon-To-Go-Digital-Privacy-USB-Fingerprint-Reader-/380278056827?pt=UK_Collectables_InputDevices_RL&hash=item588a56a77b

Características:

-Acceso rápido y seguro al ordenador.

-Bloquea y desbloquea el ordenador cuando quieras y cambia rápidamente entre cuentas de usuario.

-Ejecuta tus aplicaciones favoritas asignando un dedo a cada una.

-Compatible con Mac Leopard y Tiger, Windows vista 32 y 64 bits, Windows XP 32 y 64 bits, Windows 2000 y 2003.

Contenido del paquete:

-Eikon To Go usb fingerprint reader.

-CD de software Protector Suite.

-Guía para principiantes.

Software:

Microsoft Digital Persona:

Microsoft Digital Persona es el software que usaban los portátiles Windows con lector de huella digital para gestionar el acceso de diferentes usuarios hasta que apareció Windows 7. Solo funcionaba en sistemas Vista y XP de 32 bits, pero finalmente Microsoft terminó por dejar de lado este software y los lectores de huellas puesto que piensan que es un sistema de seguridad bastante pobre.

Ejercicio 16

Busca información acerca del control de acceso Biopassword y descubre su principio de funcionamiento probándolo a través de su demo. ¿Cuál es el principio de funcionamiento? ¿Qué parámetros mide? ¿Crees que podría ser útil este sistema como control de acceso barométrico?

El sistema BioPassword se basa en la idea de que el ritmo, la rapidez y la forma en que se pulsan las teclas a la hora de introducir las contraseñas es única para cada usuario. Una vez establecido tu perfil de pulsaciones mediante un entrenamiento previo basado en la medición del tiempo en que se mantiene presionada la tecla y el intervalo entre una pulsación y otra, cualquier intento de teclear la contraseña que no coincida con este patrón será rechazado.

El sistema BioPassword se basa en la idea de que el ritmo, la rapidez y la forma en que se pulsan las teclas a la hora de introducir las contraseñas es única para cada usuario. Una vez establecido tu perfil de pulsaciones mediante un entrenamiento previo basado en la medición del tiempo en que se mantiene presionada la tecla y el intervalo entre una pulsación y otra, cualquier intento de teclear la contraseña que no coincida con este patrón será rechazado.

Si creo que seria util.

27 oct 2016

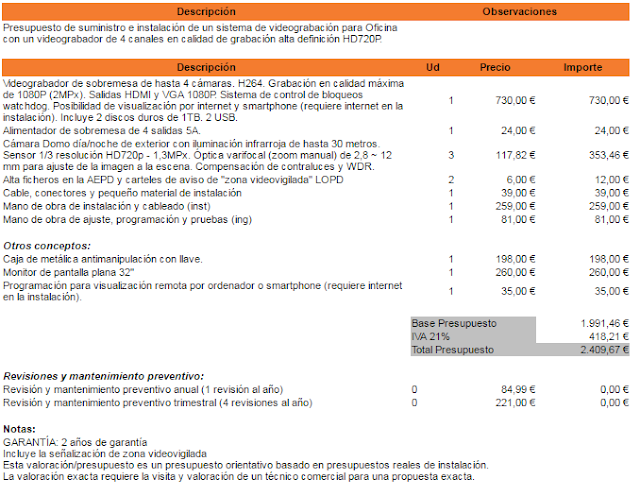

Presupuesto.

A traves del distribuidor Senfor podrás encontrar un conjunto de soluciones de seguridad para aulas de ordenadores. Diseña una solución con presupuesto que permita dar seguridad a un aula como la que dispones en la que quiera tener tambien 15 ordenadores portatiles:

Radix Smart Class: Es un software profesional que facilita el control de la clase, un aprendizaje interactivo avanzado y, permite la reproducción a pantalla completa de video de alta calidad, sin parpadeos ni pérdida de calidad en la imagen, incluso cuando la red sea lenta.

SonicWALL CDP: es la herramienta perfecta para realizar copias de seguridad continuas que evitan la pérdida de datos importantes en las aulas. Protege servidores, ordenadores portátiles y equipos de sobremesa, sin comprometer el rendimiento de su red.

Un rack que podríamos utilizar para los 15 portatiles seria éste.

PRESUPUESTO:

Software

Radix Smart Class

|

45,00

€

|

SonicWALL

CDP

|

219,00

€

|

Armario RACK para portátiles

|

402,50€

|

TOTAL

|

666,50€

|

Trabajo Armario RACK

¿Que precio y en que distribuidor has encontrado dicho armario?

135.47 € PVP con IVA en Cablematic.es

¿Que características tiene la puerta y la llave de dicho armario?

Puerta delantera de cristal templado con marco metálico con llave.

¿Crees que seria totalmente seguro? Explica por que.

En parte tiene partes muy seguras y en otra no, es seguro porque la estructura es muy resistente a golpes ya que está construidos con materiales sólidos como son el metal y el acero. No es tan seguro ya que la parte frontal está echa de critas

Sensor de huellas dactilares

1.¿Cuáles son las ventajas de usar el lector de huellas digitales para iniciar sesión en mi equipo?

Las ventajas son que solamente podrá iniciar sesión en tu equipo quien tu le des permiso.

2.¿Cómo es el proceso de configuración software del lector de huellas digitales?

Tendriamos que seguir el tutorial de instalación que nos viene con el software del lector de huellas digitales.

3.¿Qué precauciones o recomendaciones de uso se recomiendan a la hora de emplear el lector?

Que utilizemos al menos 2 huellas y que tengamos cuidado en dañar el dedo y asi alterar la huella.

4.¿Se puede iniciar la sesión en Windows con el lector de huellas? ¿Y en Linux?

Para Windows si, sin embargo no se puede en Linux.

5.¿Se puede usar un dedo diferente para iniciar sesión en el PC?

Si, aunque tendremos que configurarlo en el equipo antes, puesto que si esa otra huella no esta seria imposible que lo reconociera.

6.¿Es posible que varios usuarios inicien sesión el el lector de huellas en el mismo PC?

Tendriamos que seguir el tutorial de instalación que nos viene con el software del lector de huellas digitales.

Tendriamos que seguir el tutorial de instalación que nos viene con el software del lector de huellas digitales.

20 oct 2016

Presupuesto y coste de instalación de 3 camaras

Presupuesto:

Ley:

La Ley prohíbe tener videovigilancia, ya sea en zonas privadas o en zonas públicas, sin señalizarla debidamente para que la gente sepa que está siendo vigilado. La no señalización de la videovigilancia es un delito puesto que viola la intimidad de las personas furtivamente.En las vías públicas, se limita el campo de visión de las cámaras para que solo se vea la calle y no los domicilios de la gente.

La ley dice que las grabaciones deben eliminarse en un plazo de 30 días después de su grabación excepto que sean de utilidad en algún caso penal y/o administrativo.

Potencia necesaria

La potencia eléctrica (P) se define como la cantidad de energía eléctrica o trabajo que se transporta o que se consume en una determinada unidad de tiempo.

Cuando se trata de corriente continua (CC) la potencia eléctrica es el producto de la diferencia de potencial entre 2 terminales (V) y la intensidad de corriente (I). Esto es, P=V x I. Si I se expresa en amperios y V en voltios, P estará expresada en vatios.

Si tenemos la potencia en vatios (W) potencia real, de forma aproximada se multiplica por 1,4 para tener en cuenta le pico máximo de potencia que puede alcanzar su equipo y de esta forma obtener la potencia aparente en VA.

Ejemplo: 200W x 1,4= 280 VA.

Ejempo: En caso de querer enchufar 4 tomas de un SAI, 2 PC y 2 monitores que consumen en total 200 W nuestra SAI deberá de suministrar 200 x 1,4 ) 280 VA. Por lo tanto la SAI deberá tener al menos una potencia máxima suministrada de 280 x 100/70 = 400 VA.

Cuando se trata de corriente continua (CC) la potencia eléctrica es el producto de la diferencia de potencial entre 2 terminales (V) y la intensidad de corriente (I). Esto es, P=V x I. Si I se expresa en amperios y V en voltios, P estará expresada en vatios.

Si tenemos la potencia en vatios (W) potencia real, de forma aproximada se multiplica por 1,4 para tener en cuenta le pico máximo de potencia que puede alcanzar su equipo y de esta forma obtener la potencia aparente en VA.

Ejemplo: 200W x 1,4= 280 VA.

Ejempo: En caso de querer enchufar 4 tomas de un SAI, 2 PC y 2 monitores que consumen en total 200 W nuestra SAI deberá de suministrar 200 x 1,4 ) 280 VA. Por lo tanto la SAI deberá tener al menos una potencia máxima suministrada de 280 x 100/70 = 400 VA.

Tipos de SAI

Distintas tecnologías para SAI

Existen tres tipos de tecnologías distintas asociadas a un SAI / UPS:

Sais Off-Line: Los más económicos, recomendados para equipos en el hogar. No estabilizan corriente y solo generan la tensión de salida cuando se produce el corte.

Sais Interactivos In-Line: Equipos de gama media-alta que estabilizan la corriente incorporando un estabilizador de salida. Solo generan la tensión de salida cuando se produce el corte. Son adecuados para ordenadores, centralitas telefónicas y equipos servidores.

Sais OnLine: Equipos de gama alta, pensados para proteger sistemas críticos. Estos equipos generan siempre la tensión de salida nueva, independientemente de la entrada.

Existen tres tipos de tecnologías distintas asociadas a un SAI / UPS:

- Sais Off-Line

- Sais Interactivos

- Sais OnLine

Sais Off-Line: Los más económicos, recomendados para equipos en el hogar. No estabilizan corriente y solo generan la tensión de salida cuando se produce el corte.

Sais Interactivos In-Line: Equipos de gama media-alta que estabilizan la corriente incorporando un estabilizador de salida. Solo generan la tensión de salida cuando se produce el corte. Son adecuados para ordenadores, centralitas telefónicas y equipos servidores.

Sais OnLine: Equipos de gama alta, pensados para proteger sistemas críticos. Estos equipos generan siempre la tensión de salida nueva, independientemente de la entrada.

Sistema de alimentación ininterrumpida (SAI)

Sistema de alimentación ininterrumpida (SAI), es un dispositivo que gracias a sus baterías u otros elementos almacenadores de energía, puede proporcionar energía eléctrica por un tiempo limitado y durante un apagón eléctrico a todos los dispositivos que tenga conectados. Otras de las funciones que se pueden adicionar a estos equipos es la de mejorar la calidad de la energía eléctrica que llega a las cargas, filtrando subidas y bajadas de tensión y eliminando armónicos de la red en el caso de usar corriente alterna.

Circuito cerrado de televisión

Se llama protección electrónica ala detección de robo, intrusión, asalto e incendios mediante la utilización de sensores conectado a centrales de alarmas. Estas centrales tienen conectados los elementos de señalizacion, que son los encargados de hacer saber al personal de una situación de emergencia. Uno de los métodos más empleados en las empresas son los CCTV.

Permiten el control de todo lo que sucede en la planta según lo captado por las cámaras estratégica mente colocadas. Los monitores de estos circuitos deben estar ubicados en un sector de alta seguridad. Las cámaras pueden estar a la vista y ocultas.

Permiten el control de todo lo que sucede en la planta según lo captado por las cámaras estratégica mente colocadas. Los monitores de estos circuitos deben estar ubicados en un sector de alta seguridad. Las cámaras pueden estar a la vista y ocultas.

17 oct 2016

Sistemas Biométricos

Sistemas Biométricos.

Definimos la biometría como

la parte de la biología que estudia en forma cuantitativa la

variedad individual de los seres vivos utilizando métodos

estadísticos.Es una tecnología que realiza mediciones ne forma

electrónica, guarda y compara características únicas para la

identificación de personas.

Forma de identificación

biométrica :

-

Huella digital: Se basa en el principio de que no existen dos huellas dactilares iguales, este sistema viene siendo utilizado desde el siglo pasado con excelentes resultados.

-

Verificación por voz: La dicción de una frase es grabada y en el acceso se compara la voz, este sistema es muy sensible a factores externos como el ruido, el estado de ánimo y enfermedades de la persona, el envejecimiento, etc., por lo que no es un mecanismo muy adoptado.

-

Verificación de patrones oculares: basado en los patrones del iris o de la retina y hasta el momento son los considerados más efectivos. La principal desventaja es que es un método intrusivo. Las personas son reacias a que les analicen los ojos, por revelarse ne los mismos enfermedades que en ocasiones se prefiere mantener en secreto.

-

Verificación Automática de Firmas (VAF): Es extremadamente difícil reproducir las dinámicas del trazo de realización de la firma, aunque el efecto visual sea el mismo la vaf se vasa en el proceso dinámico de la firma.

Ojo

|

Huellas

dactilares

|

Escritura

y firma

|

Voz

|

|

Fiabilidad

|

Muy alta

|

Muy alta

|

Media

|

Alta

|

Facilidad del uso

|

Media

|

Alta

|

Alta

|

Alta

|

Prevención de ataques

|

Muy alta

|

Alta

|

Media

|

Media

|

Aceptación

|

Media

|

Alta

|

Muy alta

|

Alta

|

Estabilidad

|

Alta

|

Alta

|

Baja

|

Media

|

Suscribirse a:

Entradas (Atom)